使用OpenAPI提升网关安全的开源软件,诚邀小伙伴参与

新做了一个基于OpenAPI进行接口访问日志分析的开源项目,感兴趣的同学欢迎来参与和交流,谢谢

看过我博客的人都知道,我们是一家推广OpenAPI的企业。

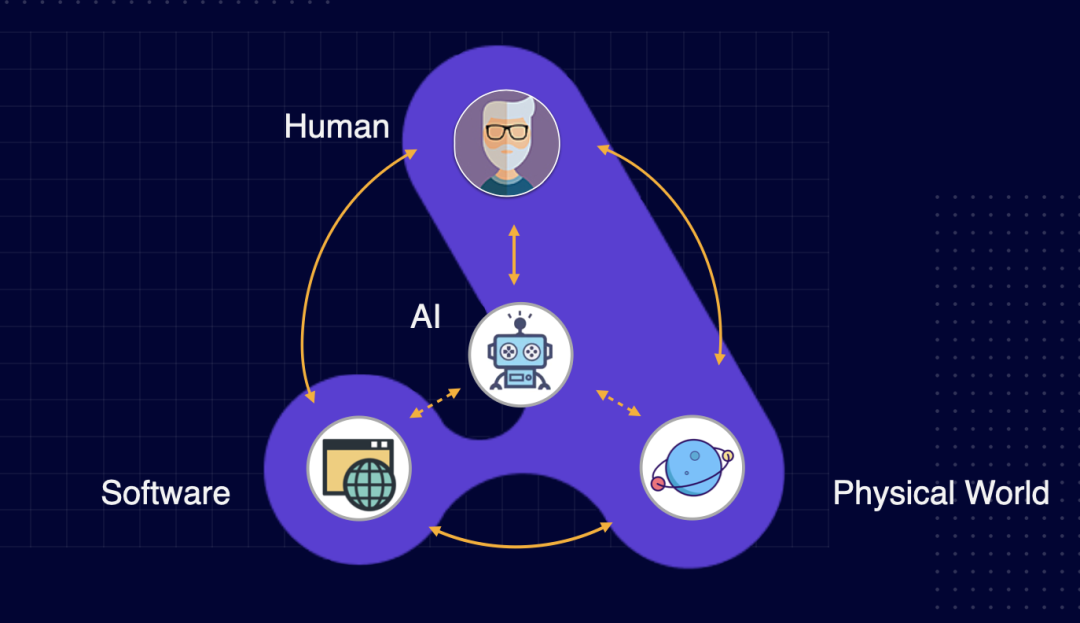

OpenAPI是一种用于定义API结构的规范,在Java里我们可以使用swagger进行自动生成。其他语言也可以(Golang等)。通过这种对开发人员零成本的工具,我们可以高效的获取开放API服务的业务结构、合理输入及输出等描述信息。

我们自己也做了一个在线OpenAPI编辑器,用于API的设计和手工编辑。

上周,我们发布了0.7.0版本,增强了API网关的产品能力,突然有些突发奇想,如果我们结合OpenAPI的这种业务描述信息以及实际发生的访问日志,是不是就可以有效的对恶意访问进行筛选,比如查找常见的各式扫描访问和一些违规操作的目的呢。

于是这周开始,我们做了一个开源项目:

OpenAPI Log Cat https://gitee.com/bjf-fhe/apicat

https://gitee.com/bjf-fhe/apicat

目前的设想是,通过传入OpenAPI定义,对nginx的访问日志进行分析。希望可以通过本项目探测以下两类非法请求

- 非法url请求

我们经常会看到扫描服务器的人试图通过常见url漏洞进行扫描,这些url访问的通常是常见服务漏洞的url,而不是开发开放的url,他们并不在OpenAPI定义中出现。

- url功能滥用

前后台分离架构下,我们通常会提供一系列接口以便完成前端功能,这些功能通常以页面为组成组访问,或者以用户id为主,进行同用户访问,url功能滥用通常会出现在以下的情况下:

- 本应登陆后使用的数据接口出现登陆前访问

- 某个登录接口正确相应的客户批量化调用系统其他用户的相关资料

通常通过OpenAPI对接口的描述,我们可以按定义的参数将用户请求分组,分组后形成正常用户访问的API路径指纹,从而将正常访问和不正常访问进行区分。例如一个用户在登录后,通常提交的userid都会是同一个,于是我们通过ip和userid的成组输入关系,可以清楚的判定一个登录用户的正常访问指纹。而此时,如果出现一个在指纹内的,应该只面向登录用户的接口,突发的出现横向的,同一path,但不同userid的请求,可以判定为非法探针请求。

目前我们开展了初步的研发工作,但是鉴于我们自己的需求和验证场景较少,特别希望有运维的同学可以参与到我们的项目中来,如果你觉得哎,好像挺有意思的,欢迎与我们联系,参与讨论或提交需求。

更多推荐

已为社区贡献5条内容

已为社区贡献5条内容

所有评论(0)